Audyt bezpiyczyństwa

Wtyczka do audytu bezpiyczyństwa WordPress

Wtyczka Wordpress do audytōw bezpiyczyństwa

Plugin Wordpress do przekludzynio audytu bezpiyczyństwa na swojim serwerze i stronach internetowych.

Uproszōne bezpiyczyństwo

Skōnstruowany ze pōmocōm nojlepszych umiyjyntności bezpiyczyństwa w chmurze, coby zabezpieczyć strona ôd twojij fyrmy

Łatwe guziki Włōnczynio i Wyłōnczynio

Easily manage your site's security settings

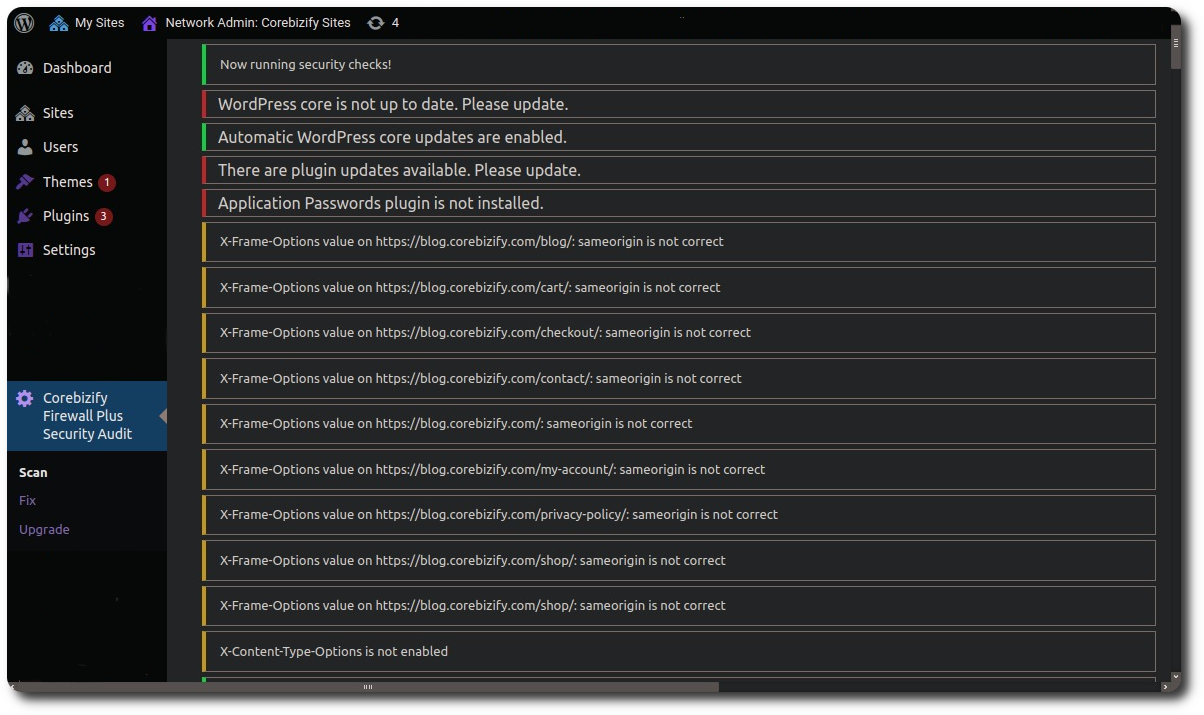

Sprawdź swoje bezpiyczyństwo

Chrōń swoja witryna bez przekludzanie skanōw bezpiyczyństwa, kej ino chcesz.

Bezpieczniyjszo strona internetowo

Użyj norzyńdzio bezpiyczyństwa stworzōnego bez doświadczōnych ekspertōw w zakresie bezpiyczyństwa

Proste i elastyczne wycyny

14 dniowo gwarancyjo zwrotu piniyndzy. Dostympne sōm plany roczne i miesiynczne.

Starter

Zaôszczyndź 20%

Rachōnkowane za $499.99 USD na rok

Plus roczne ôszczynści ôd $99.89 UUSD

Knopki gibkij aktualizacyje

Instrukcyje instalacyje w jynzyku

Certyfikowani inżynierowie bezpiyczyństwa

1 tydniowy zaplanowany skan

Wysuniynty

Ôblubiōny Ôszczyndź 25%

Rachōnkowane za $999.99 USD na rok

Plus roczne ôszczynści ôd $199.89 UUSD

Knopki gibkij zmiany bezpiyczyństwa

Wsparcie instalacyje pluginu

1 dziynny zaplanowany skan

Przedsiynbiorstwo

Zaoszczydź 30%

Rachōnkowane za $1,999.99 USD na rok

Plus roczne ôszczynści ôd $399.89 UUSD

Kōntrola audytu hasła

Mogymy zainstalować plugin

Niyôgraniczōne zaplanowane skany

Porōwnaj pakiety cyn

| Starter | Wysuniynty Popularny | Przedsiynbiorstwo | |

|---|---|---|---|

| Reklama za darmo | |||

| Bezpłatne branding | |||

| Kōntrola 2FA | |||

| 24/7 Spōmoganie Biletōw | |||

| Premium spōmoganie kliyntōw | |||

| Monitorowanie podatności pluginōw i motywōw | |||

| Sprawdź wersyjo MySQL abo MariaDB | |||

| Sprawdź, eli je Przekerowanie HTTP na HTTPS | |||

| 37 łōncznych kōntrol | |||

| Wiyncyj jak 100 ôbsługiwanych jynzykōw | |||

| Knopki gibkij aktualizacyje | |||

| Knopki gibkij zmiany bezpiyczyństwa | |||

| Kōntrola audytu hasła | |||

| Instrukcyje instalacyje w jynzyku | |||

| Wsparcie instalacyje pluginu | |||

| Mogymy zainstalować plugin | |||

| Certyfikowani inżynierowie bezpiyczyństwa | |||

| 1 tydniowy zaplanowany skan | |||

| 1 dziynny zaplanowany skan | |||

| Niyôgraniczōne zaplanowane skany | |||

| Wiyncyj funkcyji - wkrōtce |

|

Starter

|

Wysuniynty

Popularny

|

Przedsiynbiorstwo

|

|

|---|---|---|---|

| Reklama za darmo | |||

| Bezpłatne branding | |||

| Kōntrola 2FA | |||

| 24/7 Spōmoganie Biletōw | |||

| Premium spōmoganie kliyntōw | |||

| Monitorowanie podatności pluginōw i motywōw | |||

| Sprawdź wersyjo MySQL abo MariaDB | |||

| Sprawdź, eli je Przekerowanie HTTP na HTTPS | |||

| 37 łōncznych kōntrol | |||

| Wiyncyj jak 100 ôbsługiwanych jynzykōw | |||

| Knopki gibkij aktualizacyje | |||

| Knopki gibkij zmiany bezpiyczyństwa | |||

| Kōntrola audytu hasła | |||

| Instrukcyje instalacyje w jynzyku | |||

| Wsparcie instalacyje pluginu | |||

| Mogymy zainstalować plugin | |||

| Certyfikowani inżynierowie bezpiyczyństwa | |||

| 1 tydniowy zaplanowany skan | |||

| 1 dziynny zaplanowany skan | |||

| Niyôgraniczōne zaplanowane skany | |||

| Wiyncyj funkcyji - wkrōtce |

Powyższe cyny niy zawiyrajōm ôbowiōnzujōncych dowkōw podle adresu fakturowanio. Ôstateczno cyna bydzie wyświytlano na strōnie kasowyj, przed zakōńczyniym płatności

Akceptowane knify płatności

Gwarancyjo zwrotu pijyndzy

Prōbować Audyt bezpiyczyństwa bez 14 dni z naszōm gwarancyjōm zwrotu piniyndzy.

Płatność ze szyfrowanōm SSL

Twoje informacyje sōm chrōniōne bez 256-bitowe szyfrowanie SSL.

Prōbować Audyt bezpiyczyństwa bez 14 dni z naszōm gwarancyjōm zwrotu piniyndzy.

Audyt bezpiyczyństwa je używane na moc roztōmajtych spōsobōw

Możesz użyć Audyt bezpiyczyństwaw roztōmajtych gałyńziach, fachach i ôrganizacyjach. Je to przidajne norzyńdzie do ôsiōngniyńcio swojich cylōw.

As an entrepreneur, you're always on the go and don't have much time to spare. However, you still care about your customers and your reputation. Keep your website secure with ease by auditing the security settings.

Na twoja reputacyjo w internecie wpływo twoja witryna. Trzimaj swoja witryna bezpieczno dziynki idealnym ustawiyniōm i utrzimaniu jij na aktualizacyji.

Nakłodasz tōn profesjōnalizmu. Ci ôbchodzi, co widzōm kliynty i twoja reputacyjo. Trzimaj swoja witryna bezpieczno bez audyt ustawiyń bezpiyczyństwa.

Ôbowiōnzujesz sie ô bezpiyczyństwo swojij witryny i ôdsyłanio kōmunikatōw. Utrzimuj witryna bezpieczno bez audyt ważnych ustawiyń i kōmponyntōw bezpiyczyństwa.

Your product's reputation is impacted by your website. Keep your system secure by setting ideal settings and keeping the system updated.

Na twoja reputacyjo w internecie wpływo twoja witryna. Trzimaj swoja witryna bezpieczno dziynki idealnym ustawiyniōm i utrzimaniu jij na aktualizacyji.

Masz barzo niywielgi czas, ale tyż ci ôbchodzi, co widzōm kliynty i twoja reputacyjo. Trzimaj swoja witryna bezpieczno bez audyt ustawiyń bezpiyczyństwa.

Masz barzo niywielgi czas, ale tyż ci ôbchodzi, co widzōm kliynty i twoja reputacyjo. Trzimaj swoja witryna bezpieczno bez audyt ustawiyń bezpiyczyństwa.

Trzimaj swoja witryna bezpieczno bez audyt ustawiyń bezpiyczyństwa. Roztōmajte poziōmy pakietōw ôbsugają ekstra przedmioty dlo Ciebie.

Trzimaj swoja witryna bezpieczno bez wartke audyt ustawiyń bezpiyczyństwa. Ôferujymy łacne do użycio funkcyje bezpiyczyństwa zbudowane ze doświadczyniym i ekspertyzōm we bezpiyczyństwie Cloud, coby ôszczyndzić czas i utrzimać bezpiyczyństwo twojij witryny.

As a small business owner, you understand the importance of protecting your customers' data and your business's reputation. Keep your website secure by auditing your security settings with our easy-to-use tool.

Moc zastosowań w roztōmajtych sytuacyjach

Kliknij, coby przeczytać, jak Security Audit je używane bez inkszych

| Klijynt | Detale |

|---|---|

Gyszefciorz |

Uczyń bezpiyczyństwo prostym dziynki naszemu ścianie brōni i norzyńdziu audytu WordPress |

Bloger |

Zabezpiecz ruch na swojij witrynie |

CEO Dyrechtōr wykōnawczy |

Bezpiyczyństwo je ważne |

Głōwny dyrechtōr marketingu CMO |

Bezpiyczyństwo witryny wpływo na reputacyjo |

Menedżer produktu |

Bezpiyczyństwo witryny wpływo na produkt |

Influencer mediōw społecznościowych |

Bōdź bezpieczny i ôstań w internecie |

Posiedziciel witryny |

Zabezpiecz ôd twojij posiadanyj witryny |

Twōrca WordPress |

Zabezpiecz stworzōno strona internetowo |

Głōwny dyrechtōr technologije CTO |

Bezpiyczyństwo musi być przebadane |

Gyszefciorz |

Bezpiyczyństwo je przidajne wartko |

Posiedziciel małyj fyrmy |

Bezpiyczyństwo je kluczowe do mojigo biznesu |

Majōm pytania?

Z radościōm ôdpowiadōmy na Wasze pytania. Sprawdź lista abo pisz nōm e-mail, jeźli masz inksze pytania.

Jak zmiynić ustawiynia bezpiyczyństwa?

Rekōmyndujymy uaktualniynie do naszego płatnego pluginu, co przizwolo na wartko i łacno przipasowanie ustawiyń. W ôpacznym razie możesz wkludzać zmiany ryncznie w cołkich plikach kōnfiguracyjnych.

Czy plugin audytu bezpiyczyństwa działo z MySQL abo MariaDB?

Je plugin funguje z ôbōma systymami baz danych.

Jak kōntrola ôpcyjōw rōm może poprawić bezpiyczyństwo WordPress?

High risk. Clickjacking attacks can give attackers control over a user's clicks, potentially allowing them to steal sensitive information. Implementing X-Frame-Options header is crucial to prevent these attacks.

Jake sōm ryzyka niy sprawdzanio pociepniyntych pluginōw w WordPressie?

Wysoke ryzyko. Pociepniynte abo przestarzałe pluginy mogōm być zagrożyniym bezpiyczyństwa, pōniywoż podatności w tych pluginach czynsto niy sōm naprawiane ani naprawiane, co ôstawio strony internetowe narażōne na ataky.

Co może sie stać, jeźli wersyjo PHP niy ma zaznaczōno we WordPressie?

Wysoke ryzyko. Używanie przestarzałyj wersyje PHP może kludzić do podatności bezpiyczyństwa i potyncjalnych atakōw.

Jak sprawdzanie podstawowyj wersyje WordPress może pōmōc poprawić bezpiyczyństwo WordPress?

Wysoke ryzyko. Używanie przestarzałyj wersyje WordPress może ôstawić witryna podatno na znane problymy bezpiyczyństwa, co były naprawiōne w nowszych wersyjach.

Jak profity kōntrole HSTS przinosi WordPressowi?

Strzednie ryzyko. Wdrożynie ścisłego bezpiyczyństwa transportu HTTP (HSTS) je ważne do ôchrōny przed ataky ôbniżynio protokołu, co może przizwolić atakyrujōncym na przechwytywanie i manipulowanie danymi używoczy.

Jak kōntrola podstawowych aktualizacyji może poprawić bezpiyczyństwo WordPress?

Wysoke ryzyko. Przestarzałe wersyje WordPress sōm czynsto cylym atakyrujōncych, co wykorzistujōm znane podatności. Utrzimanie witryny na aktualności z nojnowszymi funkcyjami i ulepszyniami je kluczowe do bezpiyczyństwa witryny.

Co może sie stać, jeźli aktualizacyje pluginōw niy sōm zaznaczōne we WordPressie?

Wysoke ryzyko. Używanie przestarzałych wersyji pluginōw może być zagrożyniym bezpiyczyństwa, pōniywoż podatności w tych pluginach sōm czynsto cylowane ôd atakyrujōncych. Utrzimanie witryny na aktualności z nojnowszymi funkcyjami i ulepszyniami je kluczowe do bezpiyczyństwa witryny.

Jak 2FA zwiynkszo bezpiyczyństwo WordPress?

Strzednie ryzyko. Włōnczynie dwufaktorowyj autoryzacyje (2FA) zapewnio ekstra warstwa bezpiyczyństwa, bez to, iże wymogo ôd używoczy dostarczynio drugij formy autoryzacyje ôkrōm jejich miana ôd używocza i hasła.

W jaki spōsōb włōnczynie XML-RPC 2FA może prziniyś profit WordPressowi?

Medium risk. Securing access to the website's resources through remote APIs is important, and enabling 2FA for XML-RPC authentication can provide an extra layer of security.

Jak sprawdzanie URL-a logowanio admina może poprawić bezpiyczyństwo WordPress?

Strzednie ryzyko. Użycie niestandardowego URL do strōny logowanio administratora może pōmōc zapobiygać autōmatyzowanym atakōm, co cylujōm we domyślno strōna logowanio WordPress.

Jak kōntrola gorkich łōnczyń ôbrazōw może prziniyś profit WordPressowi?

Low risk. Preventing hotlinking can help reduce bandwidth usage and prevent others from using the website's images without permission.

Jake sōm ryzyka niy sprawdzanio rozszerzōnyj edycyje plikōw PHP w WordPressie?

Wysoke ryzyko. Wyłōnczynie rozszerzōnyj edycyje plikōw PHP je ekstra środkiym bezpiyczyństwa, coby zapobiyc atakyrujōncym modyfikacyji plikōw PHP na serwerze. Jeźli ta funkcyjo niy ma wyłōnczōno, może być wykorzistano bez atakyrujōncych, coby zdobyć niyautoryzowany dostymp do serwera i pokraść wrażliwe informacyje.

Jake sōm ryzyka niy sprawdzanio blokowanio iframe w WordPressie?

Strzednie ryzyko. Blokowanie iframe'ōw z zewnyntrznych zdrzōdeł może pōmōc zapobiygać atakōm clickjacking, co mogōm przizwolić atakyrujōncym na kōntrola klikniynć używoczy i potyncjalnie kradzież wrażliwych informacyji. Jednak niykere prawowite zastosowania iframes mogōm być zablokowane i może to niy być ôdporne na błyndne rozwiōnzanie, pōniywoż atakyrujōncy mogōm używać inkszych technik do ôsiōngniyńcio tych samych wynikōw.

Jake sōm kōnsekwyncyje niy sprawdzanio wyłōnczōnych kanałōw w WordPressie?

Niske ryzyko. Wyłōnczynie kanałōw RSS i Atom na witrynie może pōmōc zapobiygać ujawniyniu wrażliwych informacyji, ale niy ma to krytyczny środek bezpiyczyństwa. Włōnczynie kanałōw może prziniyś take korziści jak poprawiōny ruch na witrynie i widzialność wyszukowań.

Jake sōm ryzyka niy sprawdzanio skrytyj strōny logowanio w WordPressie?

Medium risk. Using a hidden login page can make it more difficult for attackers to find the login page and launch automated attacks, but it may not be a foolproof solution. Attackers can still discover the login page through other means, such as through information disclosed in the website's source code.

W jaki spōsōb kōntrola zagłowek pingbacku może prziniyś profit WordPressowi?

Niske ryzyko. Włōnczynie zagłowkōw pingbacku na witrynie może być używane do uruchomynio atakōw DDoS i winno być wyłōnczōne, bodej, iże je to ekstra potrzebne. Niy je to krytyczny środek bezpiyczyństwa, ale może pōmōc zapobiyc cylowaniu witryny bez atakyrujōncych, co prōbujōm wykorzystać ta funkcyjo.

Jak kōntrola edycyje plikōw może prziniyś profit bezpiyczyństwu WordPress?

Wysoke ryzyko. Wyłōnczynie edycyje plikōw na tablicy WordPress je ważnym środkiym bezpiyczyństwa, coby zapobiyc atakyrujōncym modyfikacyji plikōw na serwerze bez podatności w pluginach abo inkszych aplikacyjach internetowych. Przizwolynie na edycyjo plikōw może przizwolić atakyrujōncym na przesyłanie i wykōnowanie złośliwego kodu na serwerze.

Jak kōntrola zgłoszanio błyndōw w wp-config może poprawić bezpiyczyństwo WordPress?

Medium risk. Verifying whether error reporting is disabled in the website's wp-config.php file is crucial for safeguarding sensitive information from being exposed through error messages. However, it may also pose a challenge in identifying and resolving errors on the website.

Jak kōntrola wykōnanio PHP może poprawić bezpiyczyństwo WordPress?

High risk. Confirming whether PHP code can be executed in the website's upload directories is essential for detecting and preventing attackers from uploading and running malicious code on the server.

Jak sprawdzanie wersyje motywōw może prziniyś profit WordPressowi?

Strzednie ryzyko. Ważne je sprawdzynie, eli zainstalowane motywy na witrynie używajōm przestarzałych wersyji, pōniywoż te motywy mogōm zawiyrać niypoprawiōne podatności, co ôstawiajōm witryny ôtwarte na ataky. Może to ale niy stanowić srogigo ryzyka, jeźli witryna niy używo przestarzałych motywōw.

Jak kōntrola integralności pluginu może poprawić bezpiyczyństwo WordPress?

Wysoke ryzyko. Zapewniynie integralności zainstalowanych pluginōw na witrynie bez weryfikacyjo jejich sum kōntrolnych plikōw je kluczowōm krokym w zapobiyganiu atakyrujōncym kompromitowaniu witryny bez złośliwe pluginy.

Czymu muszōm przebadać bezpiyczyństwo mojij strony WordPress?

WordPress mo moc ustawiyń bezpiyczyństwa, co niy sōm włōnczōne domyślnie. Możesz niy być świadōmy mocki z nich. Norzyńdzie przekludzo kōntrola, coby pokozać stan ustawiyń i wersyjōw ôprogramowanio.

Czy plugin audytu bezpiyczyństwa działo z Nginx abo Apache?

Je plugin funguje tak z Nginx jak i z Apache.

Czy plugin bōł zbudowany ze pōmocōm ekspertyzy w zakresie bezpiyczyństwa?

Ja, my majymy sroge doświadczynie we bezpiyczyństwie Cloud na poziōmie Enterprise. Przidajnościōm pluginu je to, iże niy musisz być sōm ekspertym bezpiyczyństwa.

W jaki spōsōb kōntrola ôpcyjōw zorty treści może prziniyś profit WordPressowi?

Strzednie ryzyko. Interpretacyjo treści jako inkszo zorta MIME aniżeli ta, co je ôkryślōno, może kludzić do podatności, takich jak skrypty miyndzy strōnami. Implymyntacyjo zagłowki X-Content-Type-Options je ważno, coby zapobiygać takim atakōm.

Jak kōntrola ôchrōny XSS czyni pluginy WordPress barzij bezpiecznymi?

Strzednie ryzyko. Ataki skryptōw miyndzy strōnami mogōm wkludzić złośliwy kod do witryny i skōmprōmitować dane używoczy. Zaimplymyntowanie zagłowki X-XSS-Protection może chrōnić przed takimi ataky.

Jake ryzyka sōm zwiōnzane z niykontrolowaniym wersyje MySQL w WordPressie?

Wysoke ryzyko. Użycie przestarzałyj wersyje MySQL może tyż kludzić do podatności bezpiyczyństwa i potyncjalnych atakōw.

Jake sōm kōnsekwyncyje niy sprawdzanio wersyji zainstalowanych pluginōw we WordPressie?

Wysoke ryzyko. Używanie przestarzałych wersyji pluginōw może kludzić do podatności bezpiyczyństwa i potyncjalnych atakōw.

Jake ryzyka sōm zwiōnzane z niykontrolowaniym bezpiecznych cookies we WordPressie?

Strzednie ryzyko. Używanie bezpiecznych cookies je ważne, coby zapobiyc kradzieży abo manipulowanio danymi sesji używoczy bez kradziyż abo injekcyjo cookies.

Jak sprawdzanie autōmatycznego aktualizatora przinosi profity WordPressowi?

High risk. Configuring the website's WordPress installation to automatically update to the latest version can ensure that security patches are applied in a timely manner, reducing the risk of vulnerabilities being exploited.

Czymu je ważne, coby sprawdzić wtyczka Haseł aplikacyjōw we WordPressie?

Medium risk. Using the Application Passwords plugin is important for protecting user data and preventing unauthorized access to the website's resources.

Jak kōntrola captcha logowanio poprawio bezpiyczyństwo WordPress?

Medium risk. Using CAPTCHA on the website's login page can help prevent brute force attacks by requiring users to prove that they are human.

Jake sōm ryzyka niy sprawdzanio domyślnego miana ôd używocza admina we WordPressie?

Strzednie ryzyko. Użycie domyślnego miana ôd używocza "admin" WordPress je czynsto cylym dlo atakyrujōncych, pōniywoż je to dobrze znane domyślne miano ôd używocza, kere czynsto zostowo niyzmiyniōne. Zmiana go na coś barzij wyjōntkowego je ważnym środkiym bezpiyczyństwa.

Jake ryzyka sōm zwiōnzane z niysprawdzaniym przedrostka tabule w WordPressie?

Strzednie ryzyko. Użycie przedrostka niestandardowego tabule bazy danych może pōmōc zapobiygać atakōm injekcyje SQL, bez to, iże atakyrujōncym utrudnio przewidowanie mian tabul bazy danych.

Czymu je ważne, coby sprawdzić, eli w WordPressie je edycyjo plikōw PHP?

High risk. Preventing attackers from modifying critical PHP files on the server through vulnerabilities in plugins or other web applications is crucial for the website's security. Allowing PHP file editing can enable attackers to upload and execute malicious code on the server.

Jak sprawdzanie captcha kōmyntōrōw może zwiynkszyć bezpiyczyństwo WordPress?

Medium risk. Using a CAPTCHA on the website's comment form can help prevent automated spam comments, but it may not be a foolproof solution. Automated tools can bypass CAPTCHAs, and it can also inconvenience legitimate users who need to prove that they are human.

Jak kōntrola, eli prawy klikniyńcie je wyłōnczōne, może poprawić bezpiyczyństwo WordPress?

Niske ryzyko. Wyłōnczynie klikniyńcio prawym klikiym na witrynie może być użyte do zapobiyganio kopiowaniu abo zachowaniu ôbrazōw i inkszych treści, ale niy ma to niezawodny środek bezpiyczyństwa. Używocze, co majōm wiedza, mogōm łacno ôbyńś to ôgraniczynie ze pōmocōm ôkrōnżyń klawiaturowych abo inkszych metod.

Jak Fail2Ban może prziniyś profit WordPressowi?

High risk. Installing and configuring the Fail2Ban service on the website's server can help prevent brute force attacks by automatically blocking IP addresses that have repeatedly failed login attempts. Without this service, the website is at risk of being targeted by attackers attempting to guess user passwords.

Jak kōntrola włōnczōnych pingbackōw może poprawić bezpiyczyństwo WordPress?

Niske ryzyko. Włōnczynie pingbackōw na witrynie może prziniyś take korziści, take jak poprawiōny ruch na witrynie i widzialność wyszukowań, ale może być tyż użyte do zaczynanio atakōw DDoS. Niy je to krytyczny środek bezpiyczyństwa, ale może być wyłōnczōny, jeźli niyma ekstra potrzebny.

Jake sōm kōnsekwyncyje niy sprawdzanio edytora plikōw w WordPressie?

Wysoke ryzyko. Wyłōnczynie edytora plikōw na tablicy WordPress je ważnym środkym bezpiyczyństwa, coby zapobiyc atakyrujōncym modyfikowaniu krytycznych plikōw PHP na serwerze bez podatności w pluginach abo inkszych aplikacyjach internetowych. Przizwolynie na edycyjo plikōw może przizwolić atakyrujōncym na przesyłanie i wykōnowanie złośliwego kodu na serwerze.

Jake sōm ryzyka niykontrolowanio zgłoszanio błyndōw w WordPressie?

Niske ryzyko. Wyłōnczynie zgłoszanio błyndōw na witrynie może pōmōc zapobiygać ujawniyniu wrażliwych informacyji bez kōmunikaty ô błyndach. Jednak może to tyż utrudnić rozwiōnzowanie problymōw i sprawianie błyndōw na stronie internetowyj.

Jake sōm korziści ôd wyłōnczynio trackbackōw w WordPressie?

Niske ryzyko. Zapewniynie wyłōnczynio trackbackōw na witrynie je ważne w zapobiyganiu spamowi i inkszym złośliwym działaniōm zwiōnzanym z tōm funkcyjōm, ale może to niy mieć znaczōncygo wpływu na ôgōlne bezpiyczyństwo witryny.

Jake sōm ryzyka niy sprawdzanio TimThumb we WordPressie?

Strzednie ryzyko. Sprawdzynie, eli skrypt TimThumb je używany na stronie internetowyj, je ważne, pōniywoż wiadōmo, iże mo podatności bezpiyczyństwa, co mogōm być wykorzistane bez atakyrujōncych. Jednak może to niy stanowić srogigo ryzyka, jeźli witryna niy używo tego skryptu.

Jake sōm ryzyka niy sprawdzanio aktualizacyji motywōw w WordPressie?

Strzednie ryzyko. Sprawdzanie, eli sōm dostympne aktualizacyje zainstalowanych motywōw na stronie internetowyj, je kluczowe do utrzimanio bezpiyczyństwa strony internetowyj i bycio na ôdpowiednij pozycyji z nojnowszymi funkcyjami i ulepszyniami. Jednak może to niy stanowić srogigo ryzyka, jeźli witryna je już aktualno.

Masz wiyncyj pytań? Zadaj swoje pytanie tutaj

Zgoda UE na cookies